moectf

web

God_of_Aim

js文件泄露,解密得到flag

ezhtml

js文件泄露,直接找到flag

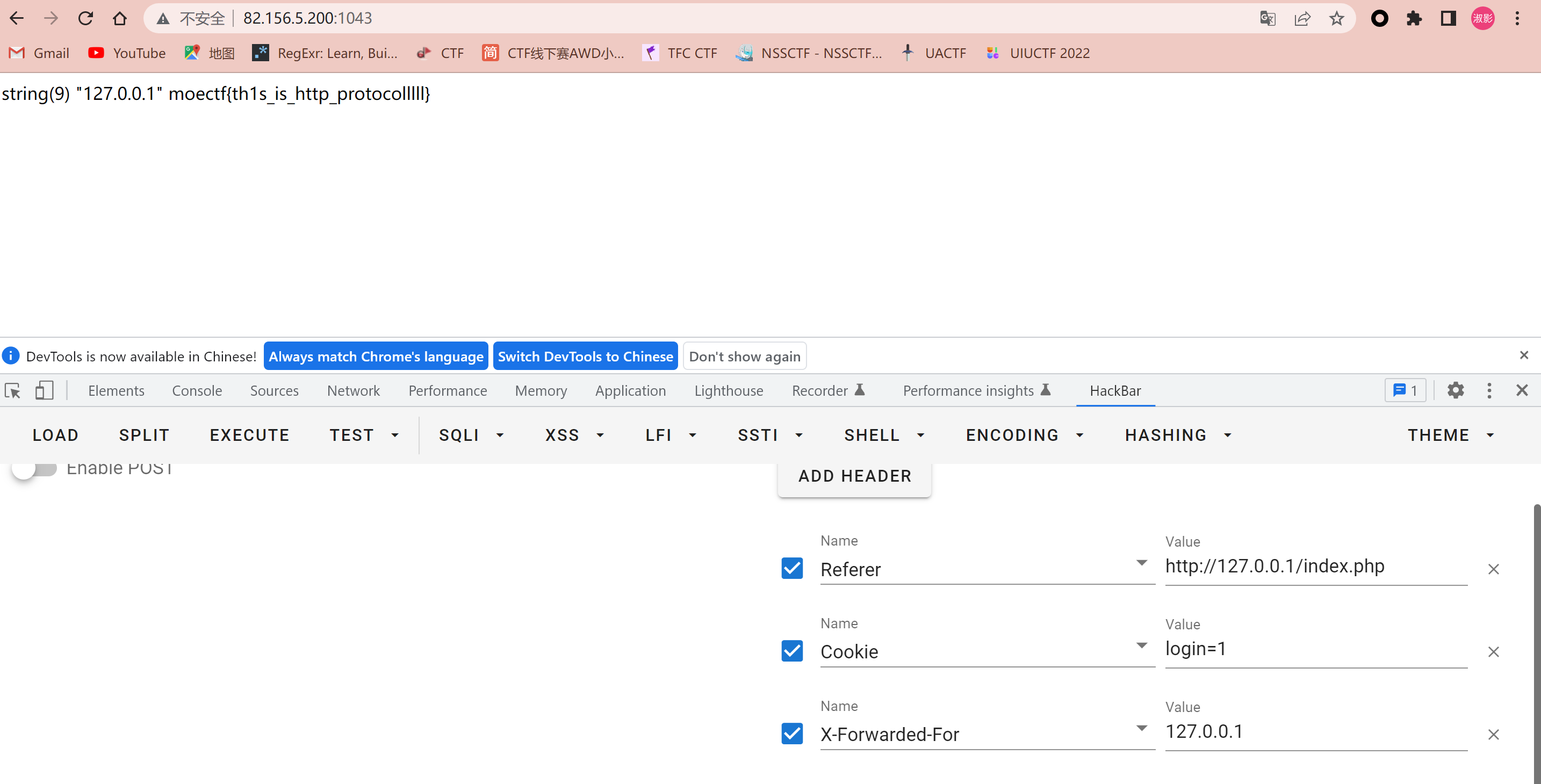

cookiehead

一层层的过,然后得到flag

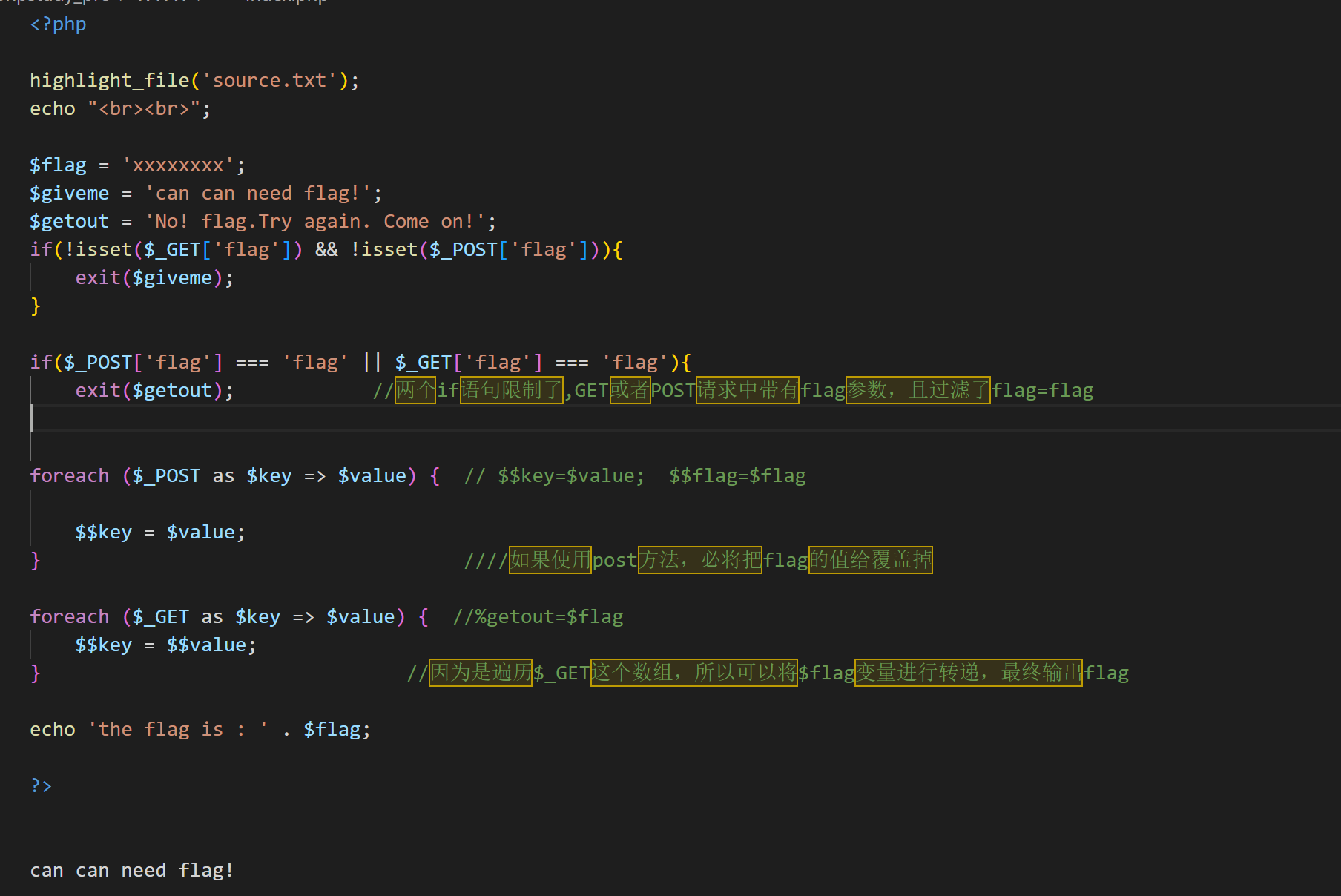

ezphp

分析源码

最终的payload :?123=flag&flag=123

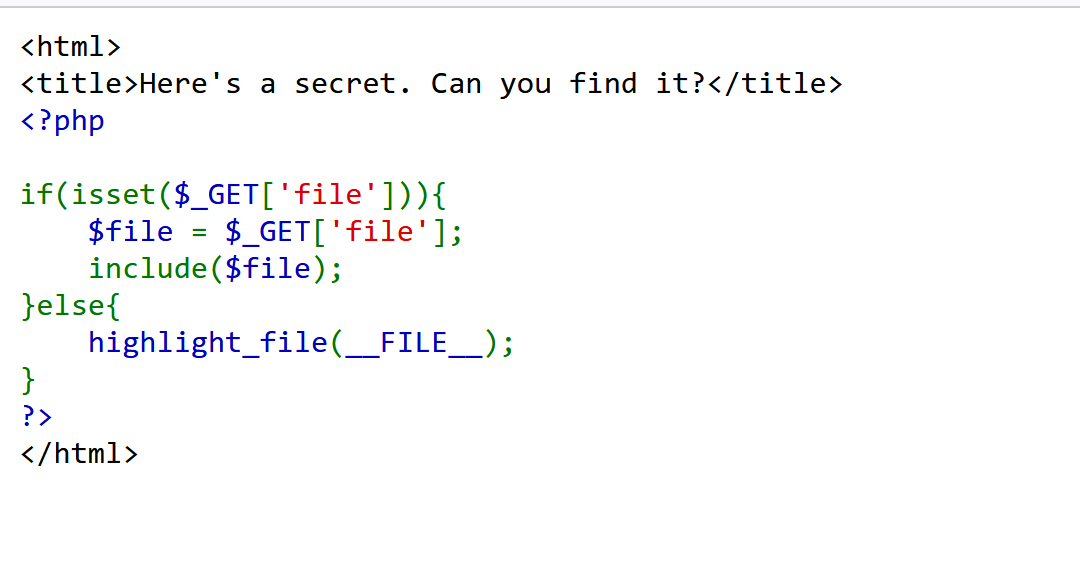

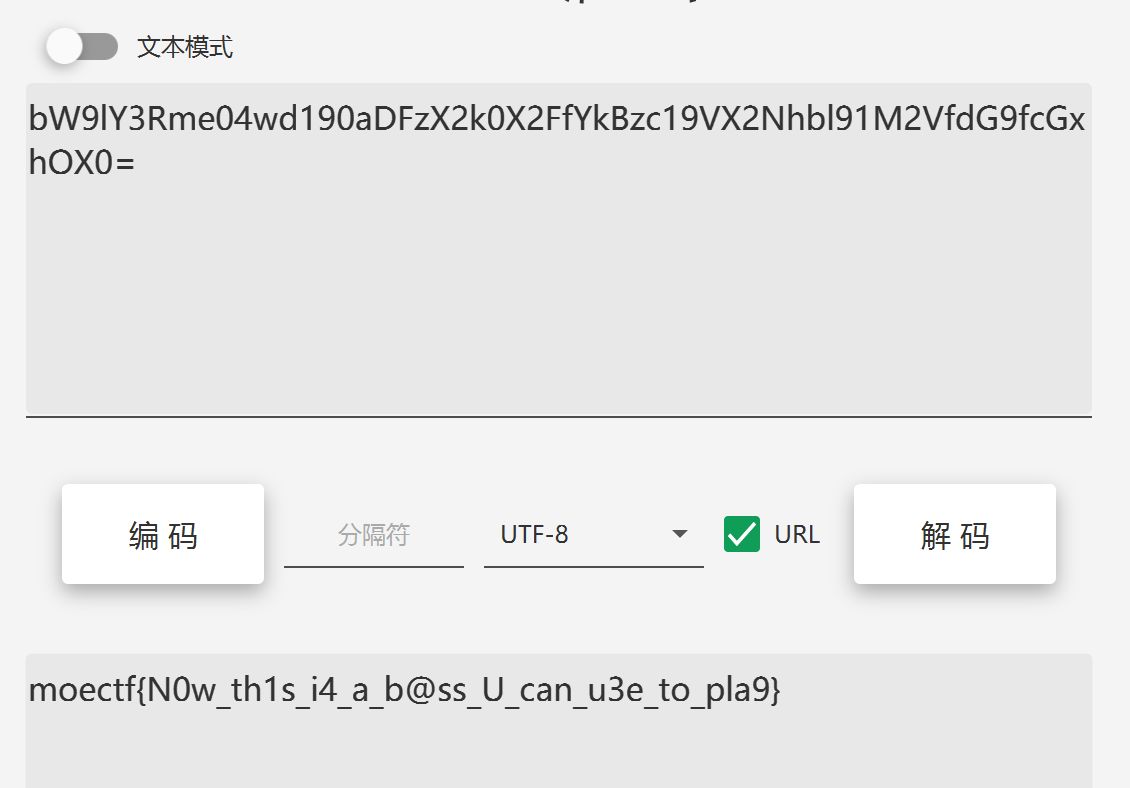

inclusion

直接payload:?file=php://filter/read=convert.base64-encode/resource=flag.php

base64解码得到flag

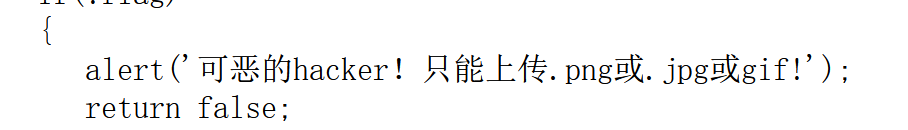

What are you uploading?

随便上传一个图片,然后改名为flag.php即可

Misc

Hide and Seek

露出来了mo,所以直接复制,得到flag

Locked bass

伪加密文件,拉入到lunix里面解压

解密得到flag

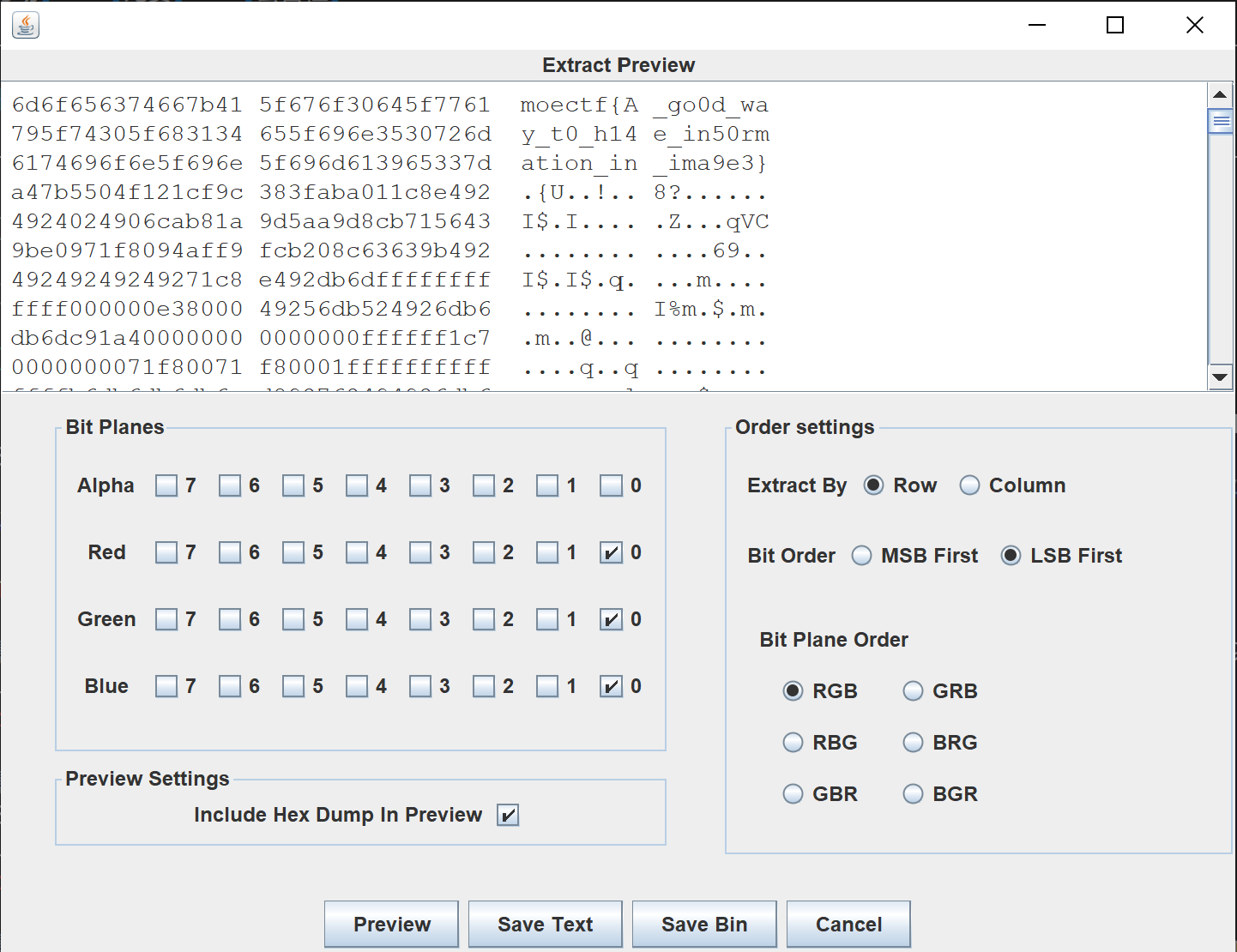

Nyanyanya!

走一下lsb通道

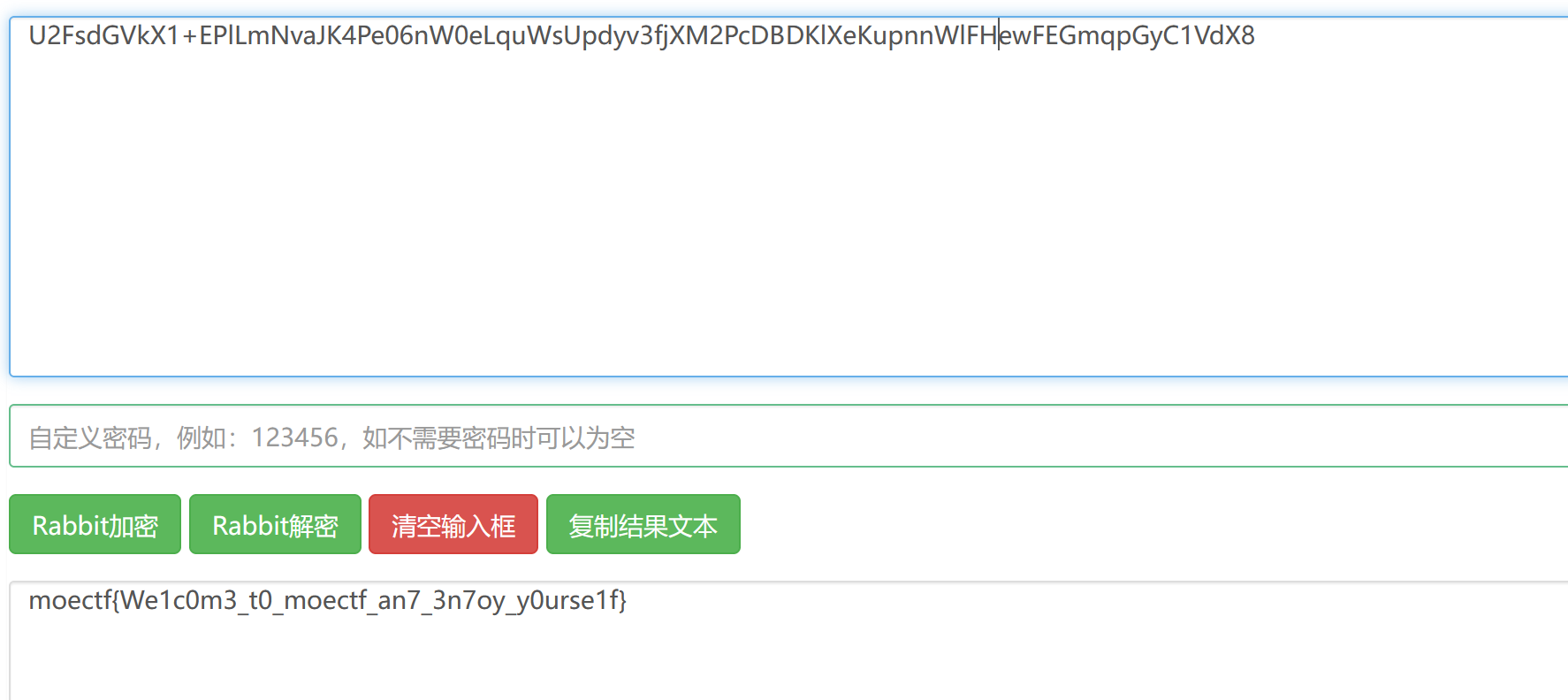

Rabbit

用010编辑器查看一下,在后边看到了一段加密字符串,使用rabbit在线解密

What do you recognize me by?

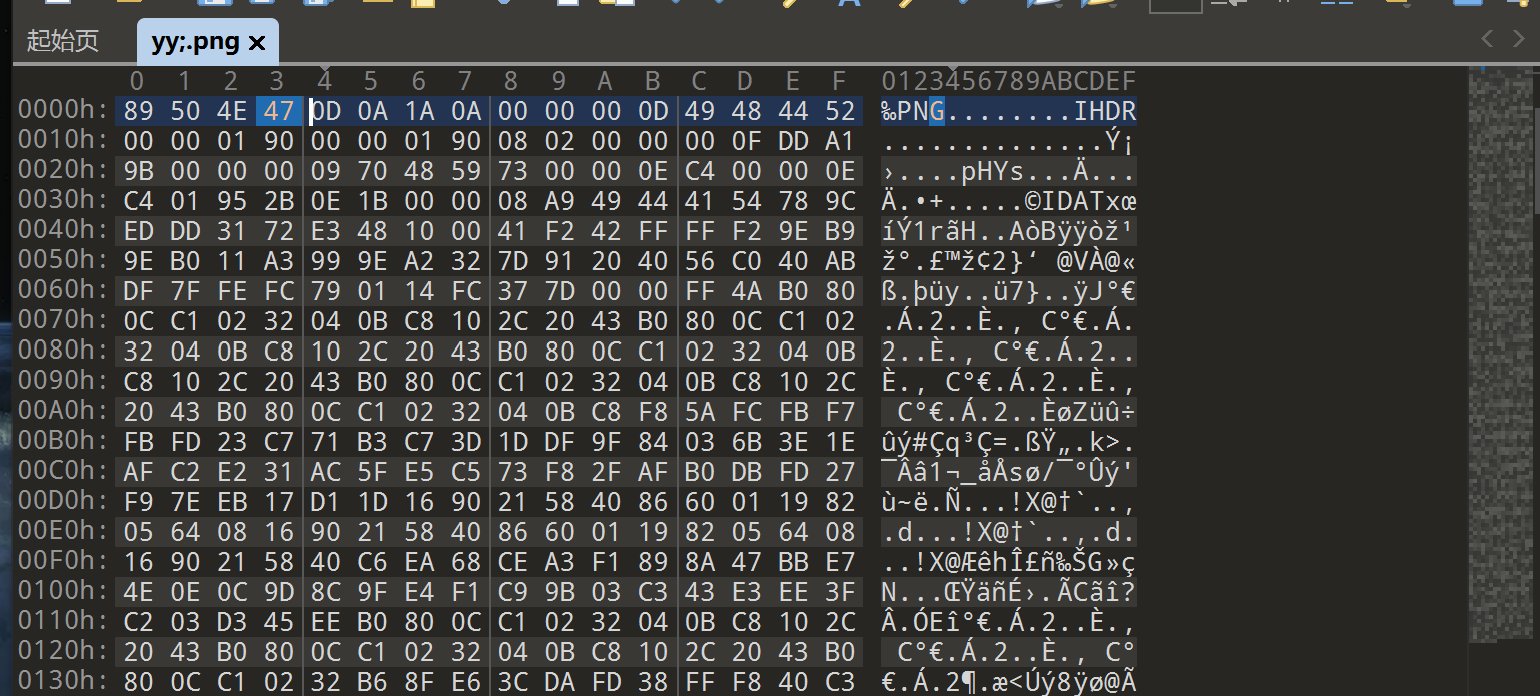

使用010查看发现是一个png格式不对的图片,修改一下文件头即可

得到二维码,扫一下得到flag

Pwn

shell

直接nc然后cat flag

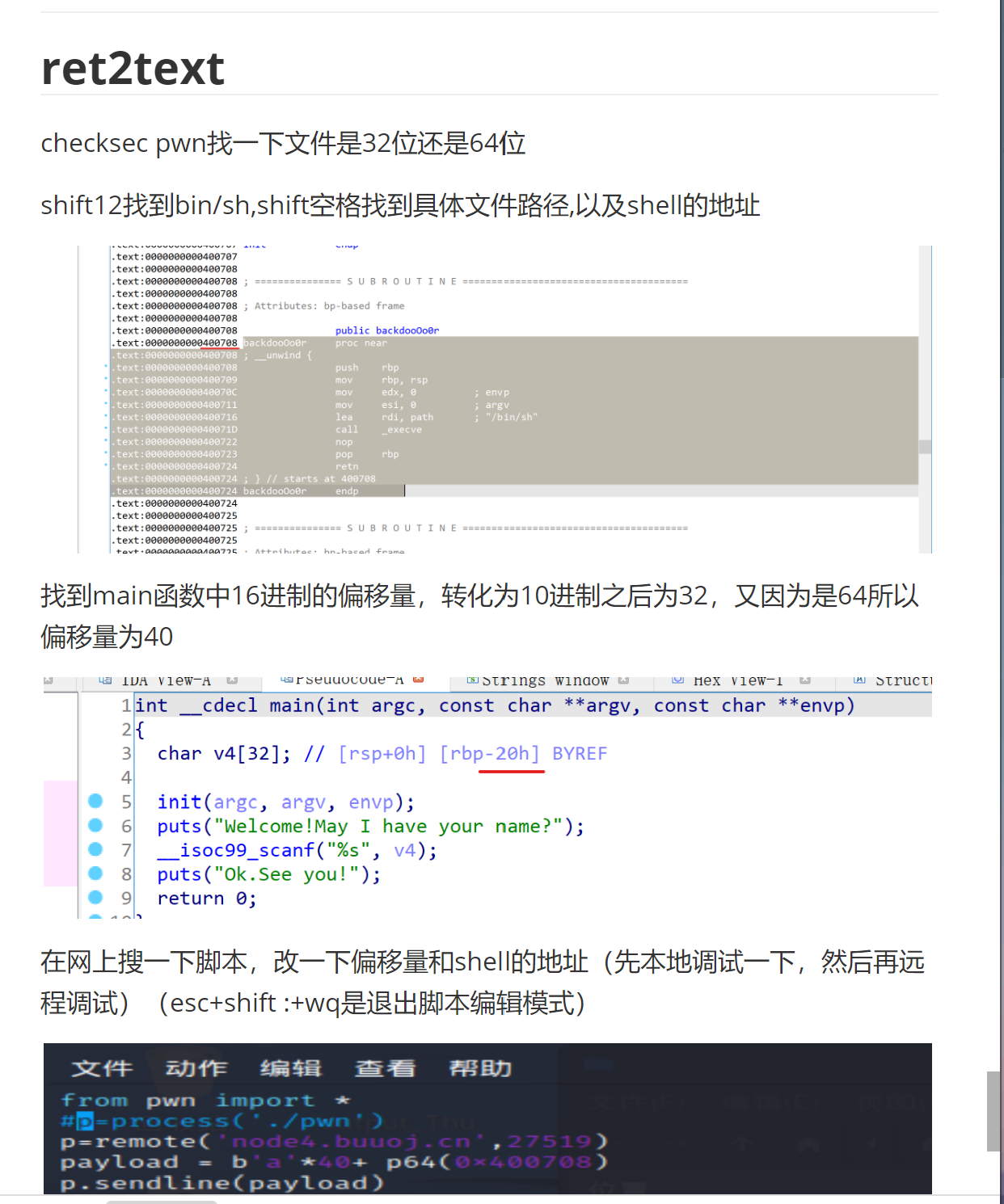

ret2text

密码

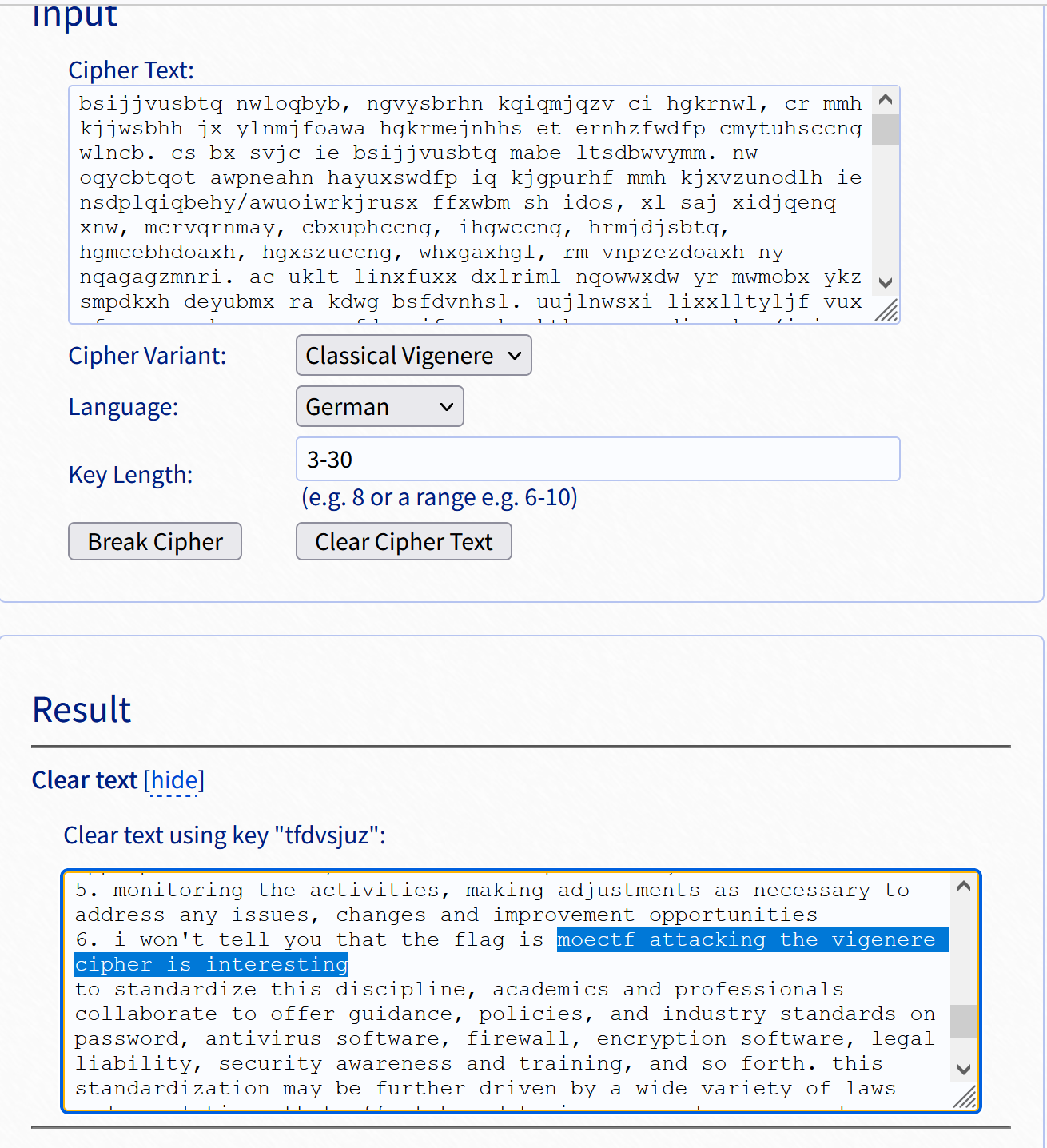

Vigenère